Estrategias de seguridad para las bases de datos

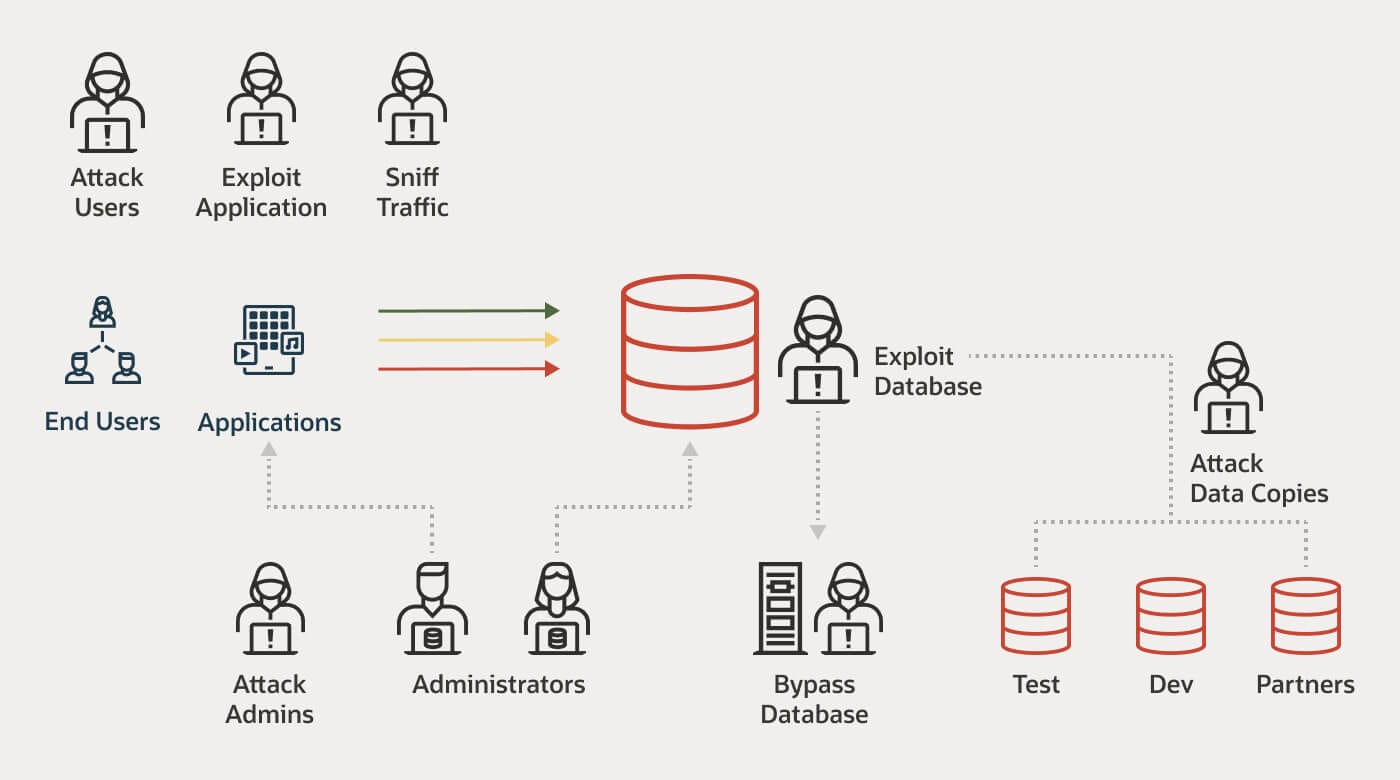

Al establecer estrategias de seguridad para las bases de datos, es importante considerar varios criterios para garantizar la protección de la información sensible:

Autenticación y autorización: Implementar un sistema de autenticación sólido para verificar la identidad de los usuarios antes de permitirles el acceso a la base de datos. Además, establecer un sistema de autorización que defina los privilegios y permisos de cada usuario o rol, limitando el acceso solo a la información necesaria.

Control de acceso: Establecer controles de acceso para restringir quién puede acceder a la base de datos y a qué datos específicos pueden acceder. Esto puede incluir medidas como contraseñas seguras, autenticación de dos factores, listas de control de acceso y cifrado de datos.

Cifrado de datos: Utilizar técnicas de cifrado para proteger los datos almacenados en la base de datos. Esto puede incluir el cifrado de datos en reposo (almacenados físicamente) y el cifrado de datos en tránsito (durante la transmisión).

Auditoría y seguimiento: Implementar un sistema de auditoría que registre y supervise las actividades realizadas en la base de datos. Esto permite identificar cualquier actividad sospechosa o no autorizada, así como rastrear cambios y revisiones realizadas en los datos.

Respaldo y recuperación: Establecer políticas de respaldo regular de la base de datos para asegurar la disponibilidad y recuperación de datos en caso de fallos o incidentes de seguridad. Los respaldos deben almacenarse en ubicaciones seguras y probarse periódicamente para garantizar su eficacia.

Actualizaciones y parches: Mantener actualizado el software del sistema de gestión de bases de datos (SGBD) y aplicar parches de seguridad y actualizaciones proporcionados por el proveedor. Esto ayuda a cerrar posibles vulnerabilidades conocidas y mantener la base de datos protegida contra amenazas conocidas.

Educación y concienciación: Capacitar a los usuarios y administradores de la base de datos en las mejores prácticas de seguridad, políticas y procedimientos. Promover la conciencia de seguridad y fomentar prácticas seguras en el manejo de datos y acceso a la base de datos.

Monitoreo y detección de intrusos: Implementar sistemas de monitoreo y detección de intrusiones para identificar actividades sospechosas o anormales en tiempo real. Esto ayuda a detectar posibles amenazas o intentos de acceso no autorizado y tomar medidas preventivas.

Lista de videos con aspectos de seguirad en Bases de datos

Mejores prácticas de seguridad de bases de datos. (n.d.). https://www.oracle.com/co/security/database-security/what-is-data-security/

Comentarios

Publicar un comentario